Hầu hết người dùng xe đều tin rằng hệ thống khóa thông minh (smart key system) là một trong những tính năng an toàn và tiện lợi nhất của xe hơi hiện đại.Trong đó, Key fob chính là bộ phát tín hiệu cầm tay của smart key system, đóng vai trò như một “chìa khóa điện tử” để xe nhận biết chủ nhân và cho phép truy cập. Sự tiện lợi ấy thực ra được kiến tạo từ một quá trình xác thực phức tạp, nơi key fob và bộ điều khiển trung tâm liên tục trao đổi, kiểm chứng dữ liệu qua sóng vô tuyến RF (Radio Frequency) trước khi cánh cửa mở ra hay động cơ khởi động.

Sự giảm thiểu thao tác tay nhằm tăng tiện nghi lại sinh ra nghịch lý: Càng ít thao tác trực tiếp, càng dễ bị can thiệp và tấn công vào quá trình xác thực số của xe. Các hình thức tấn công như khuếch đại tín hiệu (Relay attack), phát lại tín hiệu (Replay attack) hay chuỗi mã hóa rolling code đã được ghi nhận qua hàng loạt vụ việc ngoài đời thực trên nhiều thị trường, cho thấy mức độ phổ biến và nguy hiểm khi quy trình mở cửa, khởi động hay truy cập điều khiển từ xa bị biến thành mục tiêu của một chuỗi xác thực số thiếu bảo vệ.

Key fob, vì thế – đã trở thành một điểm khai thác tiềm năng của những kẻ có ý đồ xấu trong thời đại phương tiện đang được “số hóa”.

Nhiều nghiên cứu đã chứng minh rằng, chỉ với thiết bị khuếch đại tín hiệu giá rẻ hoặc công cụ tuỳ chỉnh sóng RF, kẻ xấu có thể đánh lừa hệ thống khiến xe “tưởng” chìa đang ở gần, từ đó mở cửa hoặc khởi động động cơ mà không cần phá mã (Theo Francillon et al., USENIX Security 2011).

Vấn nạn này đang diễn ra ở mức đáng báo động, và trong bối cảnh đó, kiểm thử bảo mật (Security testing) là một quy trình đóng vai trò then chốt trong việc bảo vệ hệ thống ô tô hiện đại. Security testing không chỉ tập trung vào phần mềm trung tâm hay các ECU phức tạp, nó còn cho phép mô phỏng những kịch bản tấn công thực tế vào từng thành phần nhỏ như key fob, module RF hay BCM, từ đó phát hiện sớm các điểm yếu trước khi chúng bị khai thác thành lỗ hổng.

Và trong bức tranh toàn cảnh của an ninh xe hơi, key fob – chiếc chìa khóa nhỏ gọn tưởng chừng đơn giản, lại là một trong những cánh cửa đầu tiên mà hacker có thể tìm cách mở ra.

Key fob ô tô là gì?

Khái niệm và cách thức hoạt động

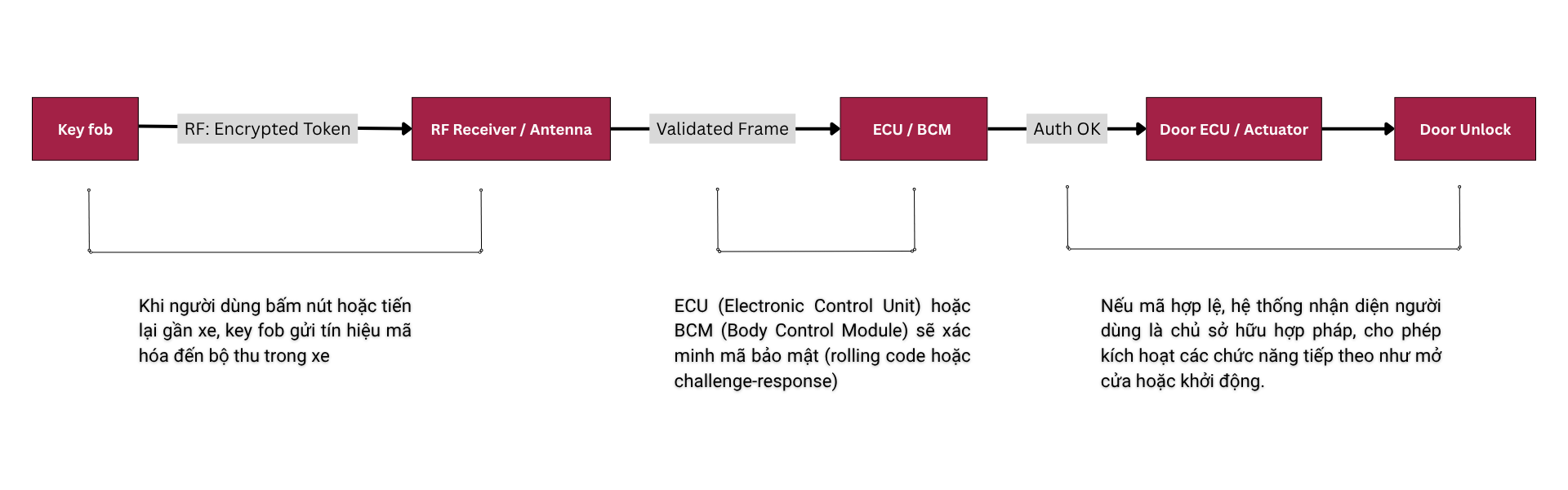

Trong các dòng ô tô hiện đại, key fob – chìa khóa thông minh là thiết bị nhỏ gọn giúp người dùng mở cửa, khóa xe hoặc khởi động động cơ mà không cần dùng chìa cơ truyền thống. Về bản chất, key fob hoạt động như một bộ phát và nhận tín hiệu vô tuyến (RF), cho phép xác thực danh tính người dùng trước khi gửi lệnh đến bộ điều khiển trung tâm của xe, như ECU hoặc BCM (Body Control Module).

Phân loại theo cơ chế hoạt động

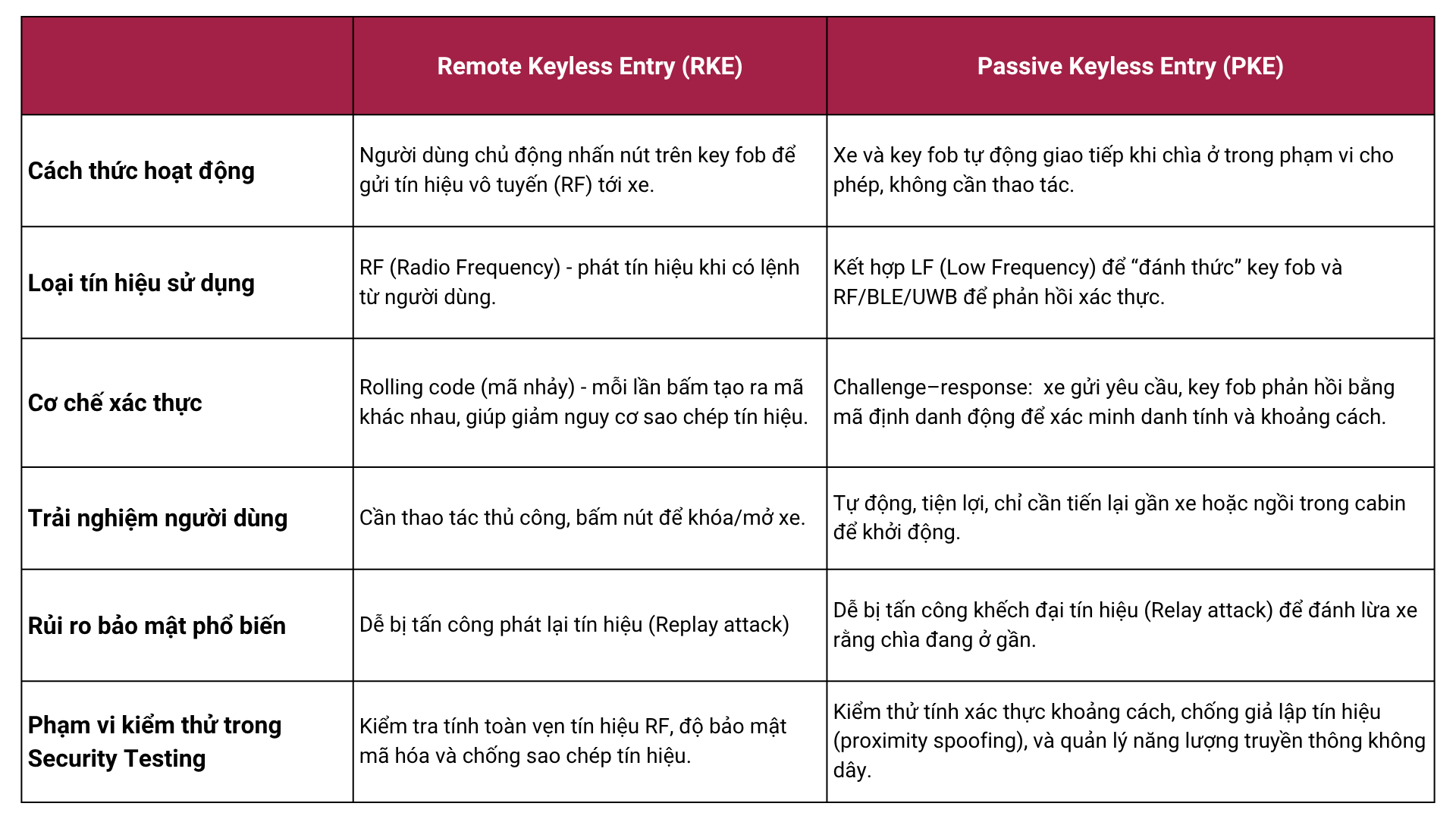

Key fob hiện đại chủ yếu hoạt động dựa trên hai cơ chế giao tiếp: Remote Keyless Entry (RKE) và Passive Keyless Entry (PKE).

Mặc dù cả hai đều hướng tới mục tiêu chung là mang lại khả năng truy cập xe tiện lợi và an toàn, nhưng cách chúng truyền, xác thực và phản hồi tín hiệu lại khác nhau đáng kể.

Vai trò của Key fob trong xác thực và điều khiển xe

Xác thực người dùng (User Authentication)

Sơ đồ quy trình xác thực người dùng

Mở khóa và điều khiển cửa (Door Unlocking & Locking)

- Sau khi xác thực thành công, BCM gửi tín hiệu điều khiển đến các door lock actuators, kích hoạt cơ cấu mở hoặc khóa cửa.

- Với hệ thống PKE (Passive Keyless Entry), toàn bộ quá trình này diễn ra tự động khi người dùng đến gần, không cần nhấn nút.

Khởi động xe (Engine Start Authorization)

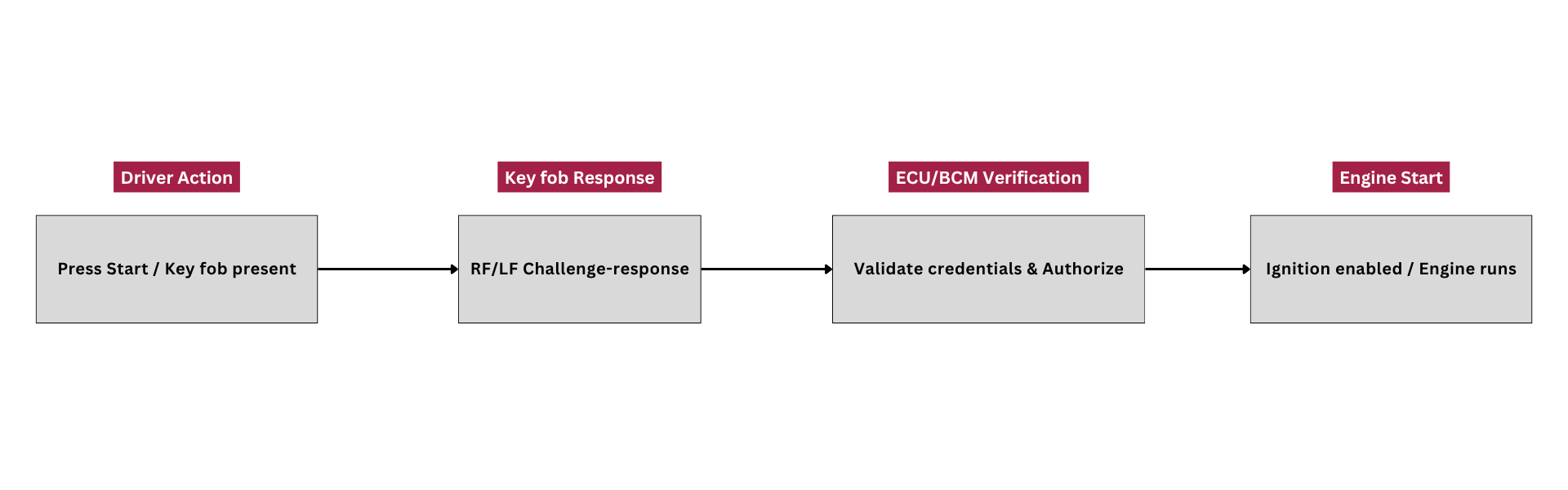

Sơ đồ quy trình xác thực khởi động xe

- Khi người dùng nhấn nút “Start”, ECU sẽ yêu cầu xác thực lại với key fob qua một kênh giao tiếp riêng (thường qua tín hiệu RF hoặc LF).

- Nếu mã khớp, ECU cấp quyền kích hoạt hệ thống đánh lửa (ignition) và cho phép động cơ khởi động.

- Nếu không, quá trình khởi động sẽ bị chặn, đây là một lớp bảo mật quan trọng để ngăn khởi động trái phép.

Liên kết và truyền thông nội bộ (Integration with ECU & BCM)

- BCM đóng vai trò trung tâm, tiếp nhận tín hiệu từ key fob, rồi phân phối lệnh tới các ECU phụ trách cửa, chiếu sáng, cảnh báo, hoặc hệ thống an ninh.

- Một số mẫu xe cao cấp còn cho phép giao tiếp hai chiều giữa key fob và xe (two-way communication), ví dụ hiển thị trạng thái khóa cửa hoặc mức pin.

Sự tiện lợi và thông minh của key fob cũng kéo theo những lỗ hổng bảo mật thực tế. Những tính năng như phát tín hiệu vô tuyến một chiều, đồng bộ hóa mã và phụ thuộc vào khoảng cách đã trở thành kẽ hở mà kẻ tấn công khai thác. Key fob còn sử dụng nhiều kiểu kết nối khác nhau như sóng tần thấp (LF) cho xác nhận gần, sóng UHF/ISM cho điều khiển từ xa, bluetooth low energy, các giao thức này cũng kéo theo những rủi ro về bảo mật key fob.

Các loại tấn công qua key fob

Replay attack (Tấn công phát lại)

Replay attack xảy ra khi kẻ tấn công ghi lại tín hiệu vô tuyến hợp lệ do key fob gửi đến xe, chẳng hạn lệnh mở cửa, sau đó phát lại tín hiệu đó vào thời điểm khác. Hệ thống nhận dạng tín hiệu này như một yêu cầu hợp lệ vì không phân biệt được “mới” hay “cũ”.

Xe có thể bị mở khóa hoặc kích hoạt các chức năng mà không cần sự hiện diện của chủ, vì kẻ tấn công chỉ cần ghi lại tín hiệu RF hợp lệ và phát lại sau. Hành vi này phá vỡ cơ chế xác thực một lần (one-time authentication): thay vì phải có chủ sở hữu tại chỗ, kẻ tấn công có thể mô phỏng hành vi người dùng bằng chính dữ liệu vô tuyến đã bị chặn.

Replay attack (Tấn công phát lại)

Tính đơn giản của Replay attack không đòi hỏi các thao tác phức tạp như bẻ khoá mã hóa hay lợi dụng lỗ hổng phần mềm. Thay vào đó, kiểu tấn công này chỉ yêu cầu kẻ tấn công ghi lại, lưu trữ và phát lại các thông điệp hợp lệ do các thành phần mạng gửi đi mà không bị hệ thống phát hiện.

Để ngăn chặn Replay attack, các hệ thống keyless hiện nay bổ sung trường rolling code vào tín hiệu từ key fob đến xe: Mỗi lần bấm sẽ phát một mã lăn mới được tạo bằng CSPRNG (Trình sinh số ngẫu nhiên giả an toàn mật mã), và xe so sánh mã nhận được với giá trị dự kiến trước khi thực hiện lệnh. Mặc dù biện pháp này tăng cường bảo mật, tuy nhiên khi triển khai thực tế vẫn bị khai thác bởi một dạng tấn công mới: Roll‑jam – vốn tận dụng việc chặn và ghi lại các tín hiệu.

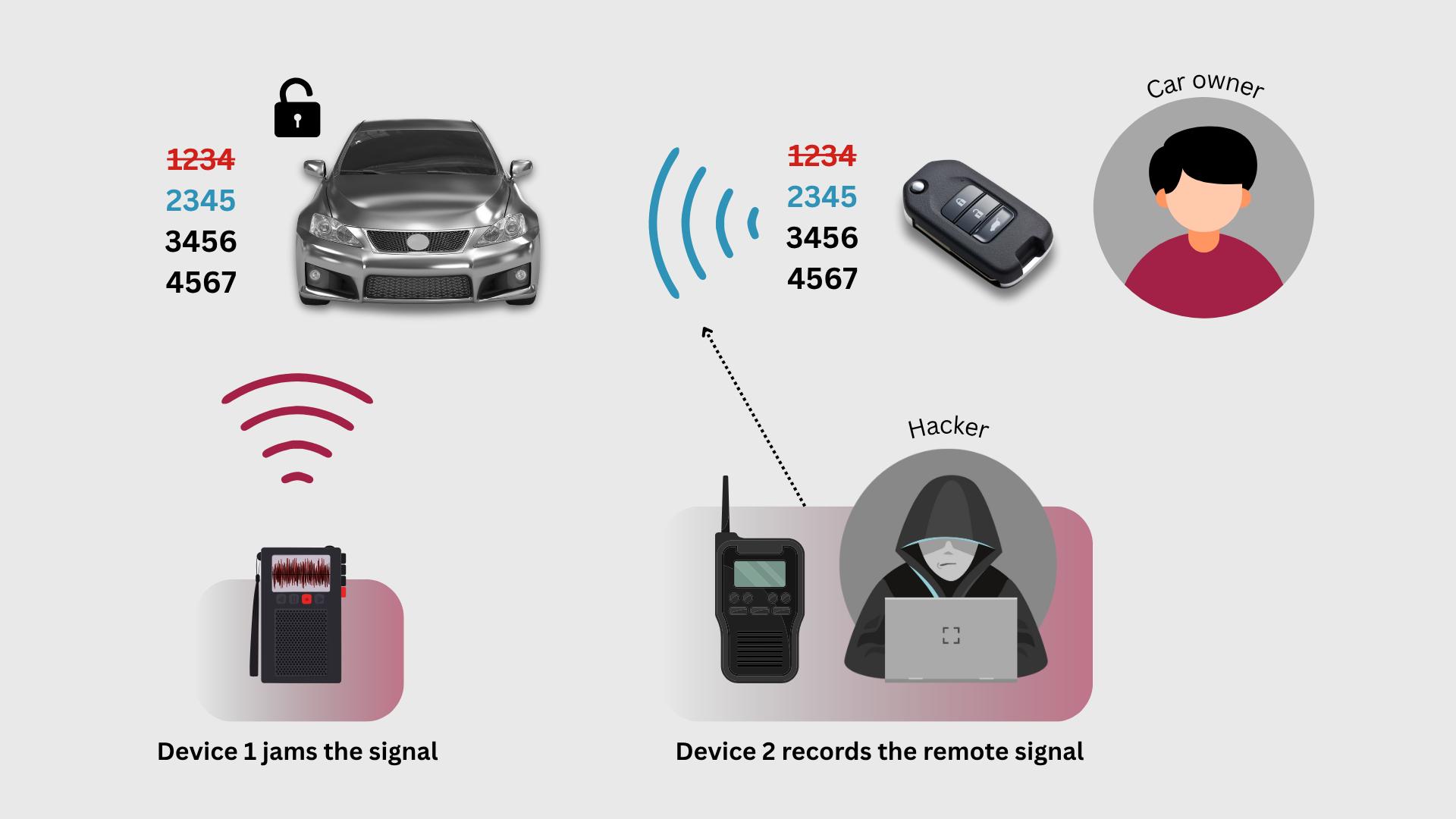

Roll-jam attack (Tấn công gây nhiễu và ghi lại mã)

Roll-jam attack là một phương thức tấn công chống lại hệ thống rolling‑code của key fob. Kẻ tấn công kết hợp gây nhiễu (jam) và ghi lại (record) các tín hiệu rolling‑code, khiến tín hiệu không tới được xe.

Khi rolling code bị khai thác, cơ chế chống phát lại (anti-replay) trở nên vô hiệu. Xe có thể bị mở khóa nhiều lần bằng mã giả mạo, hoặc toàn bộ loạt thiết bị cùng dòng có nguy cơ bị tấn công nếu thuật toán hoặc khóa bị lộ.

Roll-jam attack (Tấn công gây nhiễu và ghi lại mã)

Về khía cạnh an ninh – tức xét theo cách cơ chế xác thực bảo vệ hệ thống, một điểm yếu thực tế của triển khai rolling code là việc dùng hai chuỗi mã độc lập cho lệnh Lock và Unlock. Việc tách đôi này ban đầu giảm rủi ro đơn giản (một mã thu từ thao tác Lock không thể bị tái sử dụng ngay cho thao tác Unlock), nhưng nó không ngăn được kẻ tấn công ghi lại các mã hợp lệ cho chính thao tác cần tấn công và sau đó phát lại chúng (ví dụ bằng kỹ thuật jamming + recording như Roll-jam).

Do đó, ngoài việc đồng bộ hoặc chia sẻ rolling code, cần ký số hoặc mã hóa thông điệp bằng một mã xác thực thông điệp (MAC) an toàn về mật mã (như AES‑CMAC hoặc HMAC) kết hợp với một khóa bí mật đủ mạnh, để ngăn kẻ tấn công tạo tín hiệu hợp lệ chỉ dựa trên mã đã bị chặn.

Relay attack (Tấn công khuếch đại tín hiệu)

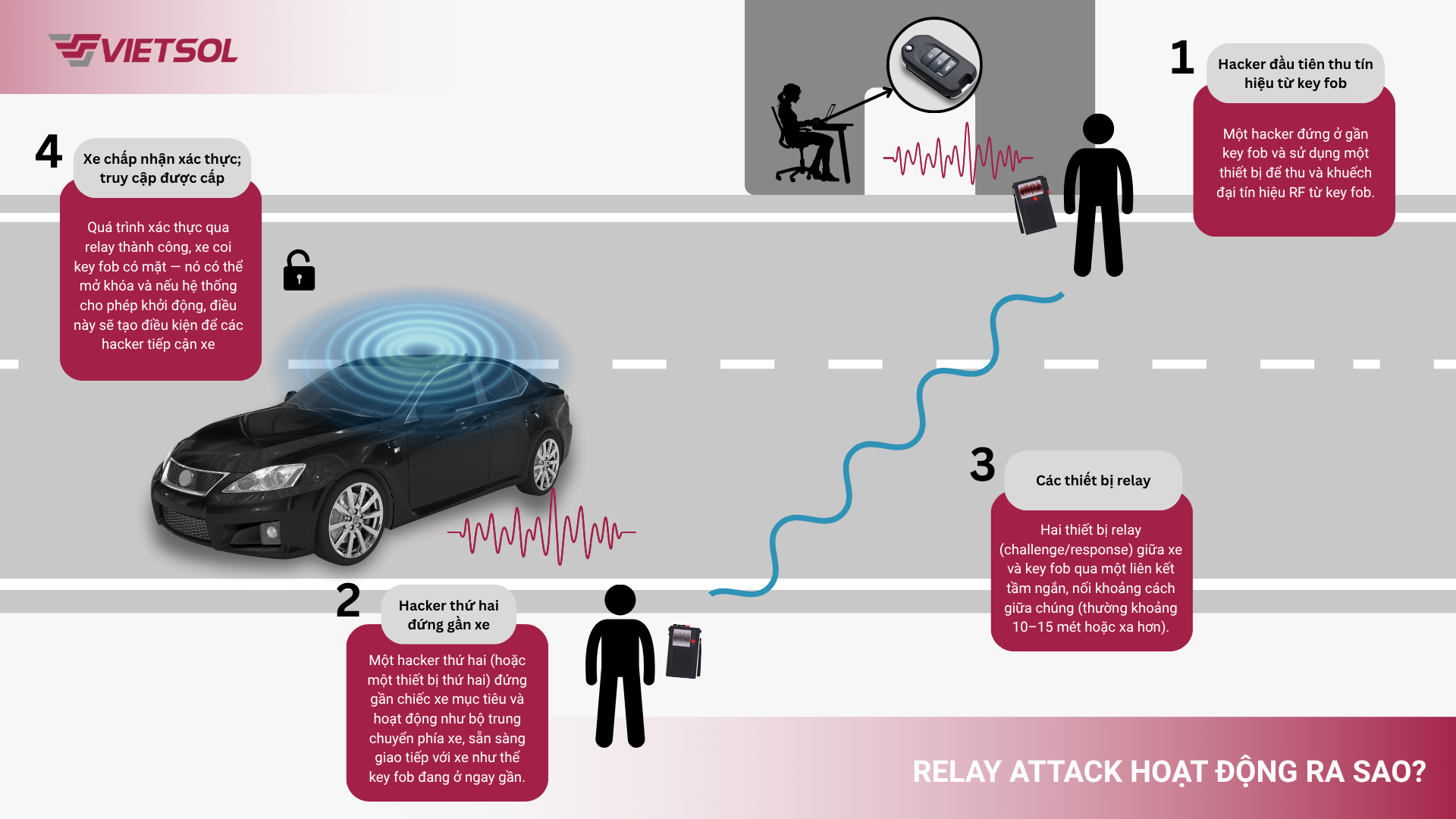

Relay attack là một hình thức tấn công trong đó kẻ tấn công truyền tiếp (relay) tín hiệu vô tuyến giữa key fob và ô tô, mà không cần phá mã hay giả lập giao thức. Mục tiêu là để kéo dài phạm vi liên lạc hợp lệ để khiến hệ thống tin rằng thiết bị ủy quyền đang ở gần, từ đó mở khóa hoặc khởi động xe dù key fob đang ở xa.

Relay attack (Tấn công khuếch đại tín hiệu)

Trong khi thực hiện tấn công Relay, kẻ tấn công chặn các liên lạc giữa hai bên và không xem hoặc thao tác nội dung đó mà chuyển tiếp (relay) nó tới một thiết bị khác. Ví dụ, một tên trộm có thể thu tín hiệu vô tuyến từ key fob của xe bạn và chuyển tiếp tới đồng phạm, người đó có thể dùng tín hiệu đó để mở cửa xe.

Sự khác biệt chính giữa Replay attack và Relay attack là trong Relay attack, cả bên gửi lẫn bên nhận đều không cần phải khởi tạo bất kỳ liên lạc nào với nhau. Trong một số trường hợp, kẻ tấn công có thể chỉnh sửa thông điệp, nhưng thường chỉ ở mức khuếch đại tín hiệu.

Key fob ô tô và những tác động khi phát sinh rủi ro

Khi key fob giữ vai trò xác thực giữa người lái và hệ thống xe, mọi giao tiếp không dây từ truyền đến xác minh tín hiệu đều mang tính quyết định. Bất kỳ lỗ hổng nào trong cơ chế truyền nhận hoặc xác thực này đều có thể tạo ra chuỗi rủi ro liên hoàn, mở đường cho các hành vi truy cập trái phép hoặc chiếm quyền điều khiển phương tiện.

- Từ tài sản đến quyền riêng tư: Lỗ hổng trong hệ thống key fob có thể mở đường cho truy cập trái phép, từ việc mở khóa, khởi động cho đến chiếm đoạt phương tiện. Nghiêm trọng hơn, các sự cố bảo mật có thể bị lợi dụng để thu thập dữ liệu vị trí, lịch sử di chuyển hoặc thông tin cá nhân. Người dùng dễ rơi vào tình trạng bị theo dõi và khai thác dữ liệu mà không hề hay biết.

- Gây mất niềm tin và phát sinh chi phí: Các vụ tấn công thông qua key fob làm suy giảm niềm tin của người dùng vào độ an toàn của xe. Bên cạnh chi phí sửa chữa, thay khóa hay xử lý bảo hiểm, người dùng còn chịu tổn thất về thời gian và trải nghiệm, ảnh hưởng đến sự hài lòng và quyết định mua hàng trong tương lai.

Với các nhà sản xuất ô tô và nhà cung cấp linh kiện, mỗi sự cố liên quan đến key fob đều có thể trở thành một cuộc khủng hoảng uy tín.

- Tổn thất uy tín và giá trị thương hiệu: Mỗi sự cố liên quan đến key fob có thể nhanh chóng trở thành khủng hoảng truyền thông. Khi thông tin lan rộng, niềm tin của khách hàng và đối tác suy giảm, kéo theo tác động dài hạn đến doanh số, mức độ trung thành và vị thế cạnh tranh.

- Chi phí khắc phục và gián đoạn vận hành: Lỗ hổng từ tín hiệu RF/key fob chỉ bị kẻ xấu lợi dụng sau khi sản phẩm đã được đưa ra thị trường, nên quy trình thu hồi sản phẩm, đánh giá lại, triển khai biện pháp khắc phục hàng loạt gây tốn kém nguồn lực kỹ thuật và tài chính. Các khoản chi phí có thể phát sinh như: quy trình truy xuất nguồn gốc, thử nghiệm tái kiểm định, phát triển bản vá firmware,…và chi phí truyền thông khủng hoảng. Những tác động nặng nề này là minh chứng cho lợi ích của việc tích hợp kiểm thử bảo mật nghiêm ngặt ngay từ giai đoạn thiết kế và sản xuất.

- Rủi ro pháp lý và yêu cầu tuân thủ: Trong bối cảnh các khuôn khổ pháp lý và tiêu chuẩn quốc tế về an ninh xe ngày càng khắt khe, việc để tồn tại lỗ hổng nghiêm trọng có thể kéo theo hậu quả pháp lý. Doanh nghiệp có thể phải đối mặt với các yêu cầu bồi thường, phạt vi phạm hoặc mất khả năng chứng nhận theo các tiêu chuẩn như ISO/SAE 21434 hay UNECE R155, đồng thời chịu áp lực thanh tra và giám sát từ cơ quan quản lý.

Từ thực trạng trên, có thể thấy việc đảm bảo an toàn cho hệ thống key fob cần được bắt đầu ngay từ khâu thiết kế và phát triển. Security testing – kiểm thử bảo mật vì thế trở thành bước không thể thiếu trong quy trình sản xuất xe hơi hiện đại. Thông qua việc mô phỏng các tình huống tấn công thực tế và đánh giá mức độ chịu đựng của hệ thống, kiểm thử bảo mật giúp nhà sản xuất phát hiện sớm lỗ hổng tiềm ẩn, giảm thiểu rủi ro bị khai thác, đồng thời củng cố niềm tin của người tiêu dùng và giá trị thương hiệu.

Kiểm thử bảo mật không chỉ là một yêu cầu kỹ thuật, mà còn là cam kết của doanh nghiệp đối với an toàn, uy tín và trách nhiệm trong kỷ nguyên xe kết nối.

Vai trò của Security testing – Kiểm thử bảo mật

Security Testing không phải bước “đến hẹn lại làm” ở cuối vòng đời phát triển, mà nó phải là quy trình lặp lại liên tục nhằm đảm bảo an ninh mạng ô tô ở mức hệ thống. Đối với các cuộc tấn công thông qua sóng RF của key fob, kiểm thử bảo mật giúp phát hiện xem hệ thống có thực sự ngăn chặn được việc ghi, phát lại hoặc kéo dài tín hiệu không hợp lệ hay không. Nhờ đó, các lỗ hổng tiềm ẩn được kiểm chứng một cách thực tế, giúp nhà sản xuất chủ động khắc phục thay vì đợi đến khi sự cố xảy ra.

Để minh họa rõ hơn, dưới đây là video mô phỏng kịch bản hack xe sử dụng Roll-jam attack được Vietsol thực hiện trong môi trường có kiểm soát an toàn. Mô phỏng cho thấy cách tín hiệu từ key fob có thể bị ghi và phát lại để mở khóa xe, qua đó nâng cao nhận thức về rủi ro bảo mật của hệ thống:

Mục tiêu của video mô phỏng không chỉ là cảnh báo, mà còn thể hiện năng lực kỹ thuật của Vietsol trong việc tái tạo, đo lường và đánh giá các lỗ hổng bảo mật có thể xảy ra ngoài đời thực.

Dựa trên quy trình kiểm thử bảo mật được chuẩn hóa theo ISO/SAE 21434, UNECE R155 và ARA (Threat Analysis and Risk Assessment), đội ngũ kỹ sư của Vietsol có thể phát hiện sớm các lỗ hổng tiềm ẩn trong giai đoạn phát triển, từ hệ thống keyfob, mạng nội bộ trên xe (IVN), đến các module giao tiếp không dây.

Từ quá trình nghiên cứu và triển khai thực tế, Vietsol đã xây dựng được nền tảng vững chắc để sẵn sàng đồng hành cùng các doanh nghiệp ô tô phát triển chiến lược Automotive Cybersecurity toàn diện – khi kiểm thử bảo mật không chỉ là bước đánh giá, mà là một phần không thể tách rời trong khả năng bảo vệ và vận hành an toàn của xe.

Kết luận

Những lỗ hổng trong cơ chế hoạt động của key fob chỉ là một phần nhỏ trong bức tranh rộng lớn của An ninh mạng ô tô (Automotive Cybersecurity). Khi xe hơi ngày càng phụ thuộc vào các kết nối không dây (Wireless connection): từ tín hiệu RF, Bluetooth, Wi-Fi cho đến các giao thức giao tiếp ngoài xe V2X, mỗi kênh truyền đều mang các tiềm ẩn rủi ro an ninh toàn hệ thống.

Trong bối cảnh đó, security testing không thể dừng lại ở việc kiểm tra riêng lẻ từng thiết bị như key fob, mà phải được triển khai như một chiến lược phòng thủ tổng thể trong cybersecurity, bao phủ từ tầng giao tiếp không dây (Wireless communication) đến mạng nội bộ trên xe (CAN, LIN, Ethernet), các ECU, và các giao thức bên ngoài khác.

Trong các bài viết tiếp theo, Vietsol sẽ tiếp tục đi sâu vào chủ đề kết nối không dây (Wireless communication) trong Automotive Cybersecurity, nơi kết nối thông minh hơn đồng nghĩa với yêu cầu bảo vệ nghiêm ngặt hơn cho an toàn và quyền riêng tư của người dùng.

English

English

RELATED NEWS

Khi Key Fob ô tô trở thành cửa ngõ tấn công: Vai trò của Security Testing trong quy trình sản xuất

Hầu hết người dùng xe đều tin rằng hệ thống khóa thông minh (smart key system) là một trong những tính năng an toàn và tiện lợi nhất của xe hơi hiện đại.Trong đó, Key fob chính là bộ phát tín hiệu cầm tay của smart key system, đóng vai...

Vietsol và SEVASA hợp tác thúc đẩy hạ tầng sạc thông minh tại Việt Nam

Ngày 16 tháng 10 năm 2025, tại văn phòng Vietsol Hà Nội, Công ty TNHH Vietsol và SEVASA Inc. (Hàn Quốc) đã chính thức ký kết Biên bản Ghi nhớ (LOI) hợp tác trong lĩnh vực hạ tầng sạc thông minh và quản lý năng lượng. Hai bên sẽ triển...

Euro NCAP và ASPICE: Hai khuôn khổ định hình tiêu chuẩn phát triển DMS/OMS trong ngành công nghiệp ô tô

Trong bối cảnh ngành công nghiệp ô tô đang bước vào kỷ nguyên của xe thông minh, tiêu chuẩn an toàn của các hệ thống hỗ trợ an toàn trên xe ngày càng phải được nâng cao hơn bao giờ hết. Trong đó, hệ thống giám sát người lái và...